La estafa del falso Pegasus: un correo fraudulento que amenaza con publicar tus fotos íntimas

Los ciberdelincuentes hacen creer a sus víctimas que han infectado sus dispositivos con este 'spyware' y que llevan meses recopilando imágenes y vídeos íntimos que verán la luz si no pagan un rescate

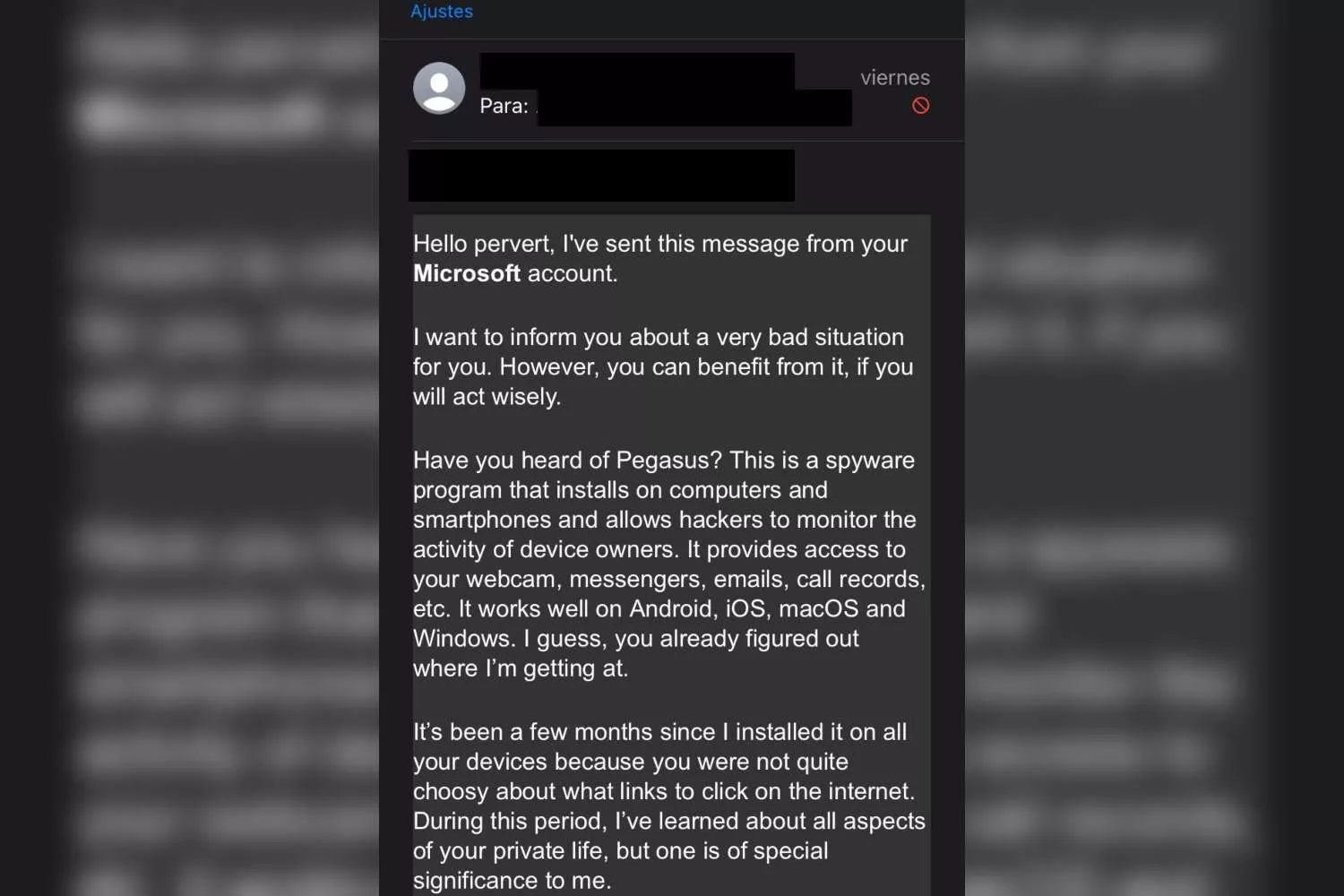

"Hola pervertido, te envío este mensaje desde tu cuenta de Microsoft". Con estas palabras comienza una de las estafas más populares de los últimos años. En el correo electrónico, el remitente afirma haber infectado nuestro dispositivo con Pegasus, el célebre software espía utilizado por gobiernos y agencias para vigilar a personalidades.

En realidad, se trata de un fraude muy común en el que los ciberdelincuentes buscan extorsionar a las víctimas aprovechando su desconocimiento y miedo. Lo confirma a Consumidor Global Pablo F. Iglesias, CEO de CyberBrainers, quien desvela que estamos ante una forma de sextorsión digital. "El correo es simplemente una amenaza vacía que juega con la ingeniería social", subraya.

Así funciona la estafa del falso Pegasus

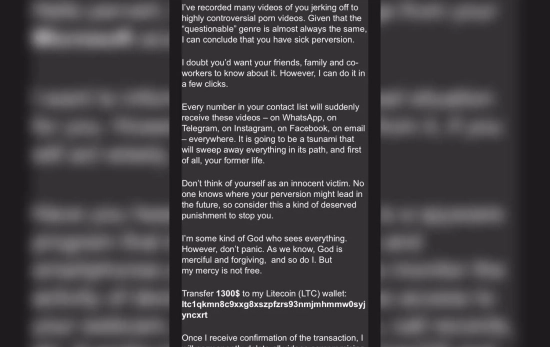

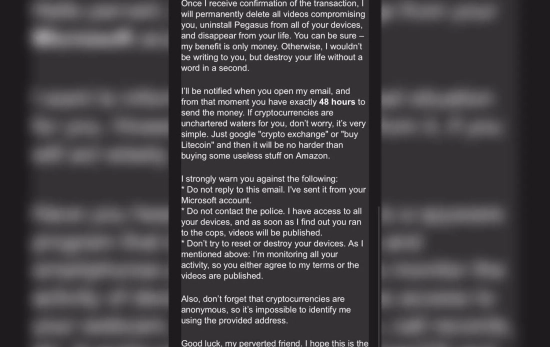

Los estafadores no necesitan conocimientos técnicos avanzados. Solo saben jugar con el miedo de los internautas. El ciberdelincuente envía un correo que simula haber sido enviado desde la misma dirección del destinatario. En él asegura haber infectado todos los dispositivos con un software tipo Pegasus, tener vídeos y fotografías íntimas, y amenaza con difundirlos si no se paga un rescate.

El chantaje suele rondar los 1.300 euros en criptomonedas. “El atacante juega con el miedo y la duda. En realidad, no ha accedido a tu dispositivo ni tiene ningún archivo comprometedor. El truco del email enviado por la propia víctima se consigue con una técnica llamada spoofing, que falsifica el remitente del correo electrónico”, explica Iglesias.

Revisar la bandeja de enviados del correo electrónico

Para despejar dudas, desde el Instituto Nacional de Ciberseguridad (Incibe) ofrecen un consejo muy útil: revisar la bandeja de correos enviados. Si realmente los ciberdelincuentes lo hubiesen enviado desde la cuenta hackeada, les interesaría que se viera ahí.

"Desde CyberBrainers ofrecemos un análisis de reputación digital y de ciberhigiene para estos casos. Comprobamos si tus credenciales han sido filtradas en alguna brecha real y revisamos si hay acceso sospechoso a tus cuentas", sostiene Iglesias. No obstante, la mayoría de veces, la amenaza resulta ser un farol.

Pegasus existe, pero no va a por ti

Pegasus existe, sí, pero su uso está reservado a objetivos de alto nivel, como periodistas, activistas, directivos o políticos. "Por ejemplo, es lo que usaron para hackear el móvil de Jeff Bezos hace unos años", explica Iglesias. Su uso tiene un coste elevado: cada infección puede costar decenas de miles de dólares.

Además, es tan sofisticado que ni siquiera requiere que la víctima haga clic en nada: basta con recibir un mensaje para quedar expuesto. Una vez dentro, el spyware puede registrar mensajes, llamadas, ubicación y contraseñas. "Detectarlo es muy difícil. Cuando trabajamos con clientes que sospechan haber sido espiados, ya sea Pegasus u otras variantes más accesibles, realizamos un análisis forense avanzado del dispositivo y evaluamos los indicios de actividad anómala", recalca el experto.

Qué hacer si recibes este correo

Ante todo, no pagar y no responder. Aunque el mensaje sea perturbador, es clave mantener la calma. "Es preferible no dar ninguna señal de que el correo ha sido leído o que te ha afectado", recalca Iglesias.

Después, es recomendable cambiar las contraseñas de las cuentas más importantes (email, redes sociales, banca online) y activar la verificación en dos pasos. Si persisten las dudas, lo mejor es acudir a profesionales.

Cómo protegerte frente a la sextorsión digital

La mejor defensa frente a este tipo de fraudes es la prevención. Iglesias recomienda activar la autenticación en dos pasos en todas las cuentas, no reutilizar contraseñas, utilizar un gestor seguro y mantener actualizado el sistema operativo y las aplicaciones del móvil y del ordenador.

También aconseja evitar redes wifi públicas sin protección o, si se usan, hacerlo mediante una VPN. Y, por encima de todo, educar al entorno. "La mayoría de ataques no entran por una vulnerabilidad técnica, sino por un clic ingenuo", concluye.